악성코드 샘플 분석_3 본문

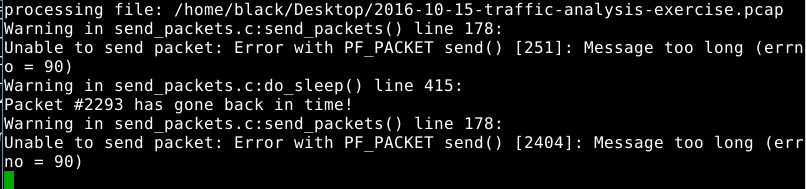

스구일이 에러 나서 샘플에서 제공된 이벤트 로그를 확인했다.

------------------------------------------------------------------------

Count:5 Event#8.1634 2016-10-14 22:14:42 UTC

ET CURRENT_EVENTS Evil Redirector Leading to EK Jul 12 2016

50.56.223.21 -> 10.14.106.192

IPVer=4 hlen=5 tos=0 dlen=1361 ID=0 flags=0 offset=0 ttl=0 chksum=12172

Protocol: 6 sport=80 -> dport=49450

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=35823 chksum=0

------------------------------------------------------------------------

Count:1 Event#8.1639 2016-10-14 22:14:45 UTC

ET CURRENT_EVENTS RIG Landing URI Struct March 20 2015

10.14.106.192 -> 109.234.36.251

IPVer=4 hlen=5 tos=0 dlen=503 ID=0 flags=0 offset=0 ttl=0 chksum=45390

Protocol: 6 sport=49467 -> dport=80

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=4549 chksum=0

------------------------------------------------------------------------

Count:7 Event#8.1640 2016-10-14 22:14:46 UTC

ET CURRENT_EVENTS RIG EK Landing Sep 12 2016 T2

109.234.36.251 -> 10.14.106.192

IPVer=4 hlen=5 tos=0 dlen=1361 ID=0 flags=0 offset=0 ttl=0 chksum=44532

Protocol: 6 sport=80 -> dport=49467

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=56031 chksum=0

------------------------------------------------------------------------

Count:1 Event#8.1647 2016-10-14 22:14:46 UTC

ET CURRENT_EVENTS RIG Exploit URI Struct March 20 2015

10.14.106.192 -> 109.234.36.251

IPVer=4 hlen=5 tos=0 dlen=698 ID=0 flags=0 offset=0 ttl=0 chksum=45195

Protocol: 6 sport=49467 -> dport=80

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=15636 chksum=0

------------------------------------------------------------------------

Count:1 Event#8.1652 2016-10-14 22:14:49 UTC

ET CURRENT_EVENTS RIG Payload URI Struct March 20 2015

10.14.106.192 -> 109.234.36.251

IPVer=4 hlen=5 tos=0 dlen=522 ID=0 flags=0 offset=0 ttl=0 chksum=45371

Protocol: 6 sport=49471 -> dport=80

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=31621 chksum=0

------------------------------------------------------------------------

Count:10 Event#8.1653 2016-10-14 22:14:50 UTC

ETPRO CURRENT_EVENTS RIG/Sundown/Xer EK Payload Jul 06 2016 M2

109.234.36.251 -> 10.14.106.192

IPVer=4 hlen=5 tos=0 dlen=1361 ID=0 flags=0 offset=0 ttl=0 chksum=44532

Protocol: 6 sport=80 -> dport=49471

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=43975 chksum=0

------------------------------------------------------------------------

Count:1 Event#8.1665 2016-10-14 22:15:22 UTC

ETPRO TROJAN Ransomware/Cerber Checkin 2

10.14.106.192 -> 31.184.234.0

IPVer=4 hlen=5 tos=0 dlen=37 ID=7987 flags=0 offset=0 ttl=127 chksum=40462

Protocol: 17 sport=62374 -> dport=6892

len=17 chksum=15442

------------------------------------------------------------------------

Count:11 Event#8.1669 2016-10-14 22:14:46 UTC

ETPRO CURRENT_EVENTS RIG EK Flash Exploit Mar 29 2016

109.234.36.251 -> 10.14.106.192

IPVer=4 hlen=5 tos=0 dlen=1361 ID=0 flags=0 offset=0 ttl=0 chksum=44532

Protocol: 6 sport=80 -> dport=49467

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=12111 chksum=0

------------------------------------------------------------------------

Count:1 Event#8.1693 2016-10-14 22:17:03 UTC

ET CNC Ransomware Tracker Reported CnC Server group 19

10.14.106.192 -> 173.254.231.111

IPVer=4 hlen=5 tos=0 dlen=52 ID=11479 flags=2 offset=0 ttl=127 chksum=50352

Protocol: 6 sport=49520 -> dport=80

Seq=2228766067 Ack=0 Off=8 Res=0 Flags=******S* Win=8192 urp=47303 chksum=0

리다이렉팅을 통해 악성 url로 이동시켜 악성 코드를 다운로드하게 한 후

랜섬웨어에 감염되는 경로인것으로 추측했다.

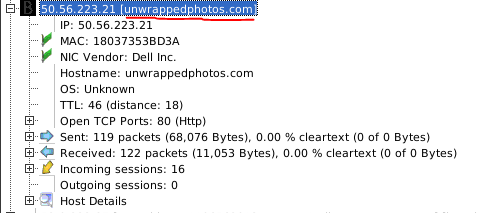

첫 이벤트의 src IP를 확인해주면 하나의 도메인 주소가 나왔다.

xplico를 통해 확인을 해주었다.

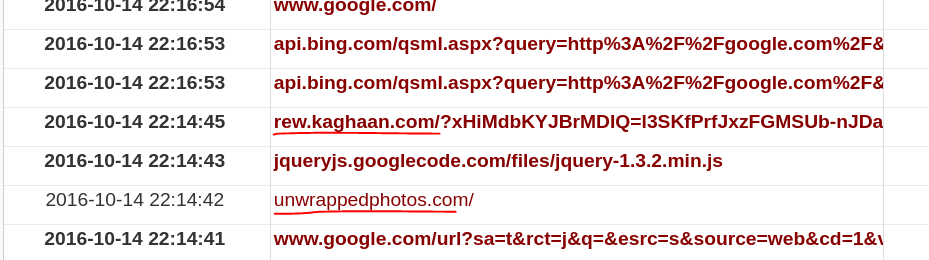

3초 뒤에 다른 사이트로 접속된 것을 통해 리다이렉터 기능이 있는 주소라는 것으로 생각했다.

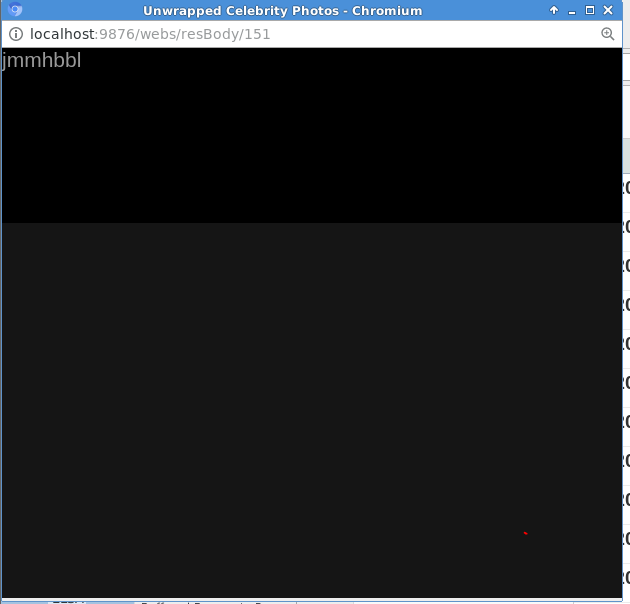

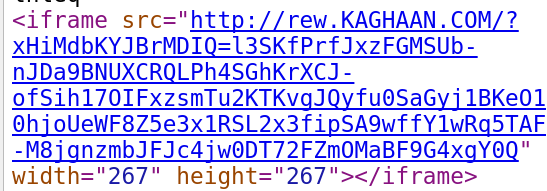

해당 홈페이지의 모습이다. 소스 코드를 확인해주었다.

iframe 태그를 통해 다른 사이트로 연결을 해준다.

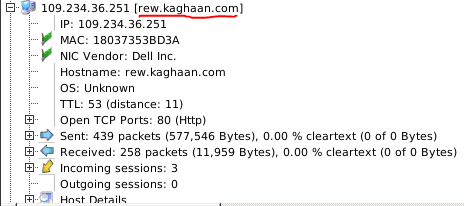

해당 사이트의 IP를 확인해 보면 이벤트에서 봤던 IP로서 클라이언트와 지속적으로

데이터를 주고받는 모습이 있었다.

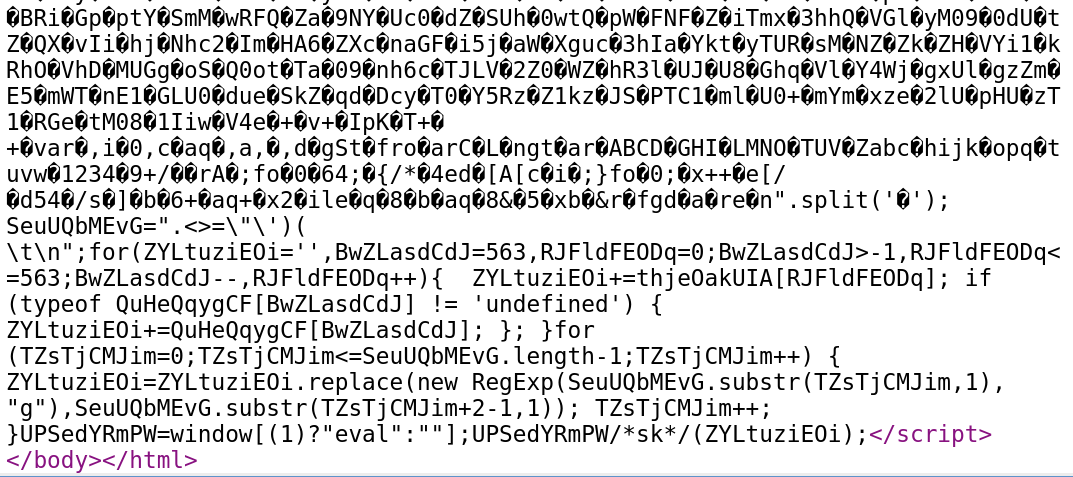

소스코드를 확인하면 자바스크립트인 듯하나 더미값들이 중간에 껴있다.

이 코드를 통해 악성 코드를 유포한다고 추측했다.

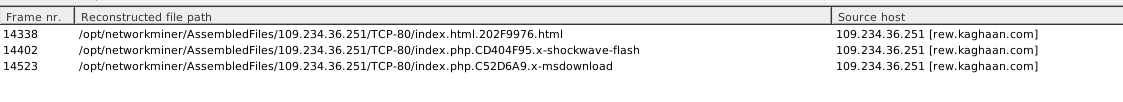

해당 도메인을 통해 파일들을 검색해 주면 3개가 나온다.

html로 접속 후 두 개의 파일을 다운로드해주는 역할이다.

지금까지 악성코드의 경로를 전체적인 흐름만 분석했지만

다음 샘플부터는 소스코드까지 전부 상세분석을 진행할 것이다.

'보안 > 악성코드' 카테고리의 다른 글

| [CodeEngn] Advance RCE 04 (0) | 2023.01.30 |

|---|---|

| [CodeEngn] Advance RCE 03 (0) | 2023.01.30 |

| [CodeEngn] Advance RCE 02 (0) | 2023.01.13 |

| 악성코드 샘플 분석_2 (2) | 2023.01.13 |

| [CodeEngn] Advance RCE 01 (0) | 2023.01.06 |