악성코드 샘플 분석_2 본문

얻어야 할 정보 리스트

- 사용자 이름

- 악성 메일

- 감염 날짜 시간

- 감염 IP, MAC , 호스트 이름

- 악성 관련 IP/ 도매인

메일들을 확인하고 악성 메일을 찾는 과정을 진행했다.

메일들의 첨부파일들을 모두 확인해 주었고 의심 가는 파일을 분석하기로 했다.

파일에 js형식자가 붙어있다.

보통 확장자를 숨기고 사용하는 사용자들이 많기에 그 점을 이용한 듯하다.

html은 내용을 확인하기 위해 내가 잠시 붙여둔 확장자이다.

파일을 열어 내용을 확인해 보면 js난독화가 되어있다.

줄맞춤을 정리하고 스크립트 태그로 모두 묶었다.

document.write로 웹페이지에 내용을 뛰우기로 했다.

var ll 리스트에 도메인 5개가 들어있었다.

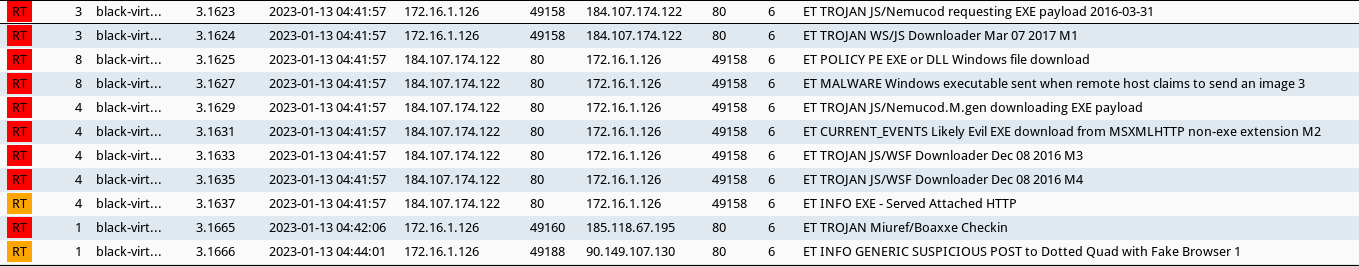

스구일을 통해 과정을 분석했다.

사용자가 공격자에게 페이로드를 요청하고 파일을 다운로드하는 패턴이 보인다.

그 후 공격자가 사용자에게 다양한 요청을 한다.

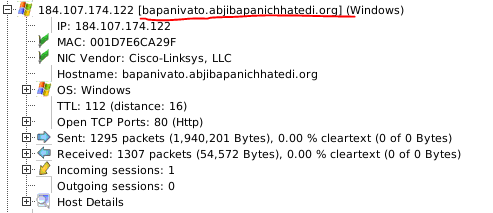

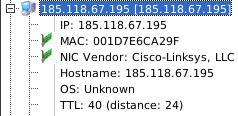

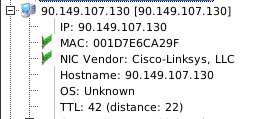

해당 IP들의 정보를 분석한다.

JS파일에서 보았던 도메인이 들어가 있다.

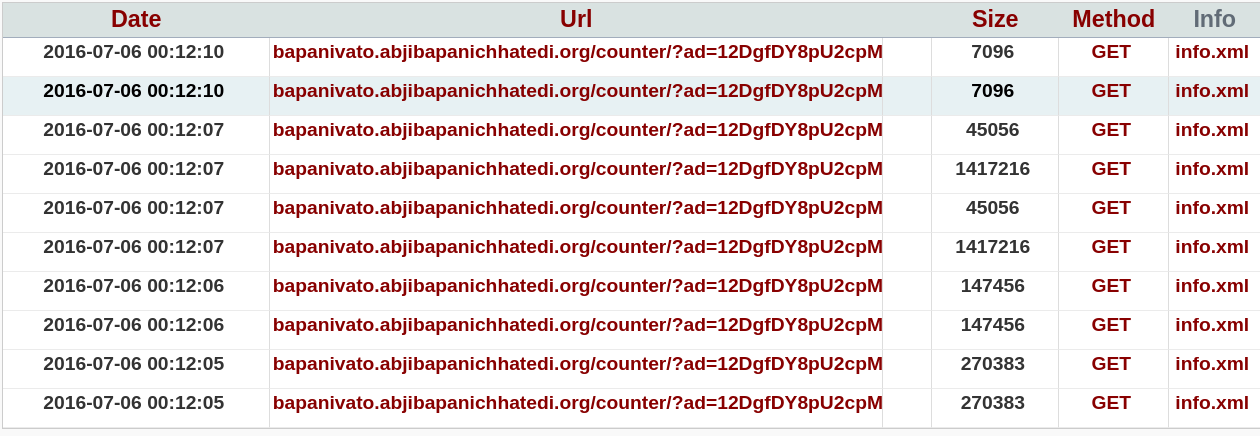

사용자가 언제 감염이 되었는지 확인을 했다.

xplico를 통해 확인했다.

실수로 upload를 두 번하여 같은 내용이 두 배이다.

맨 아래 첫 접속이 이루어진 내용이 보인다.

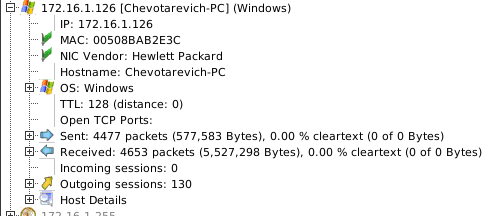

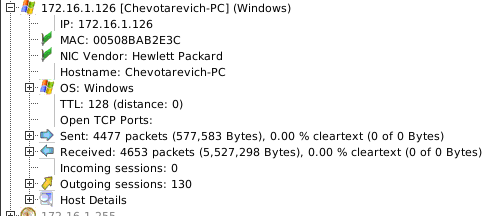

사용자 IP의 정보다.

나머지 두 개의 IP를 확인해 보면 별다른 도메인이 보이지 않았다.

185.118.67.195는 checkin 하는 것으로 보아 c&c서버로 추측했다.

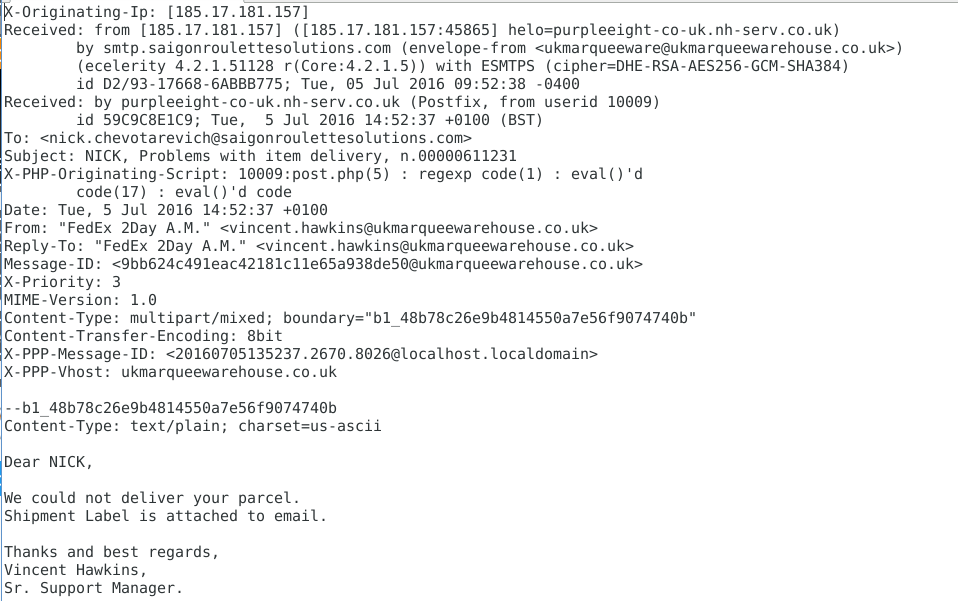

다시 돌아와서 악성파일이 첨부된 메일을 확인해 준다.

eml확장자로 웹페이지로 열어서 깨져있다.

감염된 사용자이름이 NICK이라는 것을 알 수 있다.

악성파일이 첨부되어 있는 모습이다.

아래 이상한 문자들은 악성파일의 바이너리코드이다.

신경 안 쓰고 악성 파일 이름만 봐주면 된다.

즉 내용을 정리하면

- 사용자 이름

: NICK

- 악성 메일

:"FedEx 2Day A.M." <vincent.hawkins@ukmarqueewarehouse.co.uk>

- 감염 날짜 시간

:2016-07-06 00:12:05

- 감염 IP, MAC , 호스트 이름

- 악성 관련 IP/ 도매인

["bapanivato.abjibapanichhatedi.org","nielitkolkata.esspl.in","funwithmum.com","nielitgangtok.esspl.in","pearsonresearchconsulting.com"]

[184.107.174.122, 185.118.67.195, 90.149.107.130]

'보안 > 악성코드' 카테고리의 다른 글

| 악성코드 샘플 분석_3 (0) | 2023.01.28 |

|---|---|

| [CodeEngn] Advance RCE 02 (0) | 2023.01.13 |

| [CodeEngn] Advance RCE 01 (0) | 2023.01.06 |

| 악성코드 샘플 분석_1 (1) | 2022.12.29 |

| CapTipper (0) | 2022.12.21 |