C++ 악성코드 샘플 분석_1 본문

exe파일을 virustotal을 통해 확인해 본 결과 트로이목마로 식별된다.

PEview로 정적분석을 진행했다.

컴파일된 날짜를 확인했다.

IAT를 확인했다.

KERNEL32.dll에서는

뮤텍스 생성,

쓰레드 프로세스 관련 함수들,

파이프, 시간 함수 등을 발견할 수 있었다.

USER32.dll에서는 ShowWindow를 실행한다.

이는 창을 가리기위한 용도로 사용한다.

WSOCK32.dll은 소켓 프로그래밍에 사용된다.

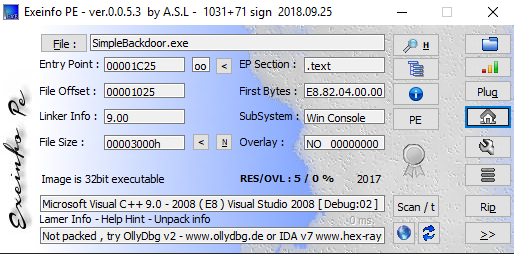

Exeinfo로 exe파일의 형식을 확인해주었다.

SubSystem에 Win Console이 있는데 이는 cmd와 같은 느낌이다.

패킹이 되어있지 않고 c++로 컴파일되어있는 것을 확인할 수 있다.

'보안 > 악성코드' 카테고리의 다른 글

| C++ 악성코드 샘플 분석_3 (0) | 2022.10.09 |

|---|---|

| C++ 악성코드 샘플 분석_2 (0) | 2022.10.08 |

| 연습샘플 분석 - 3 (0) | 2022.09.16 |

| 연습 샘플 분석 - 2 (0) | 2022.09.13 |

| 연습 샘플 분석 - 1 (2) | 2022.09.09 |

Comments