malware sample 고급정적분석 본문

Resource 관련된 함수를 Import에서 추적해 따라왔다.

해당 함수를 참조하는 곳을 찾기 위해 그래프를 출력해준다.

4032f0에서 403050을 호출하니 4032f0을 탐색한다.

OpenSCManagerA가 보인다.

해당 포인트에 서비스 등록 로직이 있다는 것을 추측했다.

진행하면 분기문이 나온다.

왼쪽은 service를 만드는 작업을 하는듯 했다. 64to32라는 문자열도 볼 수 있다.

중간에 0x401230이라는 함수가 계속 보이는데 이는 레지스트리 관련된 함수들이 존재했다.

알아보기 쉽게 함수 이름을 바꾸어주었다.

그 아래 분기문이 나뉘고 아래 포인트를 확인하면 우리가 참조해서 올라왔던 함수

0x403050이 있었다. 0x4032a0에는 OpenService와 StartService가 있었다.

그 후 정상적으로 등록이 되었다면 종료 루틴을 가지는 것 같다.

다시 첫 분기문으로 와서 오른쪽으로 진행한다.

왼쪽은 0x401ec0함수의 반환 값을 토대로 어떠한 파일을 만들고

복사하는 작업을 한다. 아마 그 파일이 dll파일이 되는 것 같고

오른쪽은 파일 이름을 가져온다.

다시 Resource관련 함수가 나온다. 반환값으로 service를 오픈한다.

여기서도 문자열을 통해 서비스를 만들고 작업을 하는 내용이 나온다.

이후 아까봤던 루틴과 계속 비슷한 내용들이 나온다.

64to32로 open 및 start service 로직을 진행한다.

마지막 포인트이다.

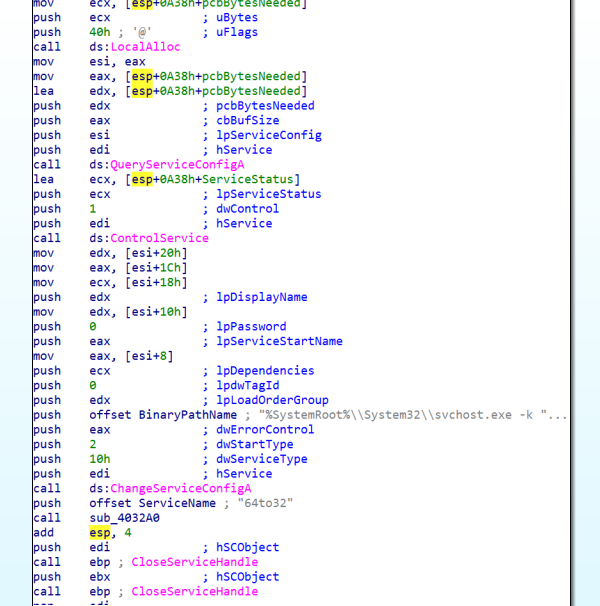

서비스를 컨트롤하고 config를 바꾸는 등 의 로직이 존재한다.

그중 binarypathname의 내용을 확인해보았다.

svchost.exe 프로그램을 호출하여 레지스트리에 지정된

주어진 서비스에 대한 DLL 파일을 로드하는 데 사용된다고 한다.

즉 svchost.exe에 64to32를 로드한다.

다음 동적분석은 XP 환경에서 진행할 것이다.

'악성코드 분석' 카테고리의 다른 글

| xplico (0) | 2022.12.20 |

|---|---|

| malware sample 고급동적분석 (0) | 2022.10.20 |

| malware sample 기초동적분석 (0) | 2022.10.15 |

| malware sample 기초정적분석 (4) | 2022.10.10 |

| C++ 악성코드 샘플 분석_3 (0) | 2022.10.09 |